近源滲透測試,作為網絡安全評估中的一種高級方式,強調在物理鄰近或網絡鄰近條件下對目標進行安全評估。本次案例分享,將基于一部普通智能手機,對某網絡安全公司的網絡技術服務進行了一次“點到為止”的概念驗證性測試,旨在揭示潛在風險,并嚴格遵守法律法規與授權邊界。

一、 測試背景與授權

本次測試活動在某網絡安全公司明確授權并嚴格限定范圍的前提下進行。目標僅限于評估其面向公眾的、非核心的網絡技術服務接口(如員工門戶登錄頁面、對外API接口等)在特定場景下的潛在脆弱性。所有操作均未觸及核心業務數據與內部生產網絡,并在測試后立即向該公司提交了詳細報告。

二、 測試工具與場景

測試工具為一臺已Root的Android智能手機,安裝了常用的網絡安全測試套件(如Termux、Nmap、Burp Suite移動版等)。測試場景設定為:測試者身處該公司辦公大樓附近的公共區域(如咖啡館),連接公共Wi-Fi,模擬一個潛在攻擊者可能所處的“近源”位置。

三、 主要測試過程與發現(點到為止)

1. 信息收集:利用手機上的網絡掃描工具,對目標公司可訪問的無線網絡信號進行被動偵聽與識別,發現了多個屬于該公司的SSID(包括訪客網絡)。通過公開渠道(如公司官網、招聘網站、社交媒體)進一步搜集了可能用于網絡服務的域名、IP地址范圍及員工郵箱命名規則。

2. 服務探測:針對收集到的對外服務域名,使用手機端的端口掃描工具進行了快速、低強度的掃描,識別出開放的Web服務端口及幾個非標準端口上運行的服務。

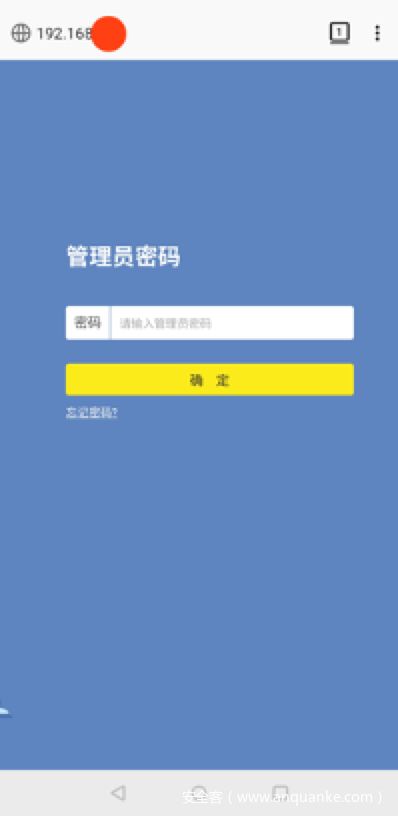

3. Web應用淺層探測:對識別出的主要對外Web服務(如技術服務門戶登錄頁),通過手機代理工具攔截并修改HTTP/HTTPS請求,進行了基本的輸入驗證測試(如SQL注入、XSS的簡單探測)。發現其中一個舊版服務接口存在錯誤信息泄露,可能暴露部分服務器結構信息。

4. 無線網絡淺嘗:對該公司開放的訪客Wi-Fi進行了連接測試,并分析其網絡隔離策略。發現訪客網絡與內部網絡存在邏輯隔離,但未發現明顯的跨網段訪問漏洞。此環節僅為驗證隔離有效性,未進行深度攻擊。

四、 風險分析與建議

基于以上“點到為止”的測試,我們向該公司提出了幾點風險提示與加固建議:

- 信息泄露風險:對外服務應統一錯誤信息處理機制,避免泄露服務器、目錄結構等敏感信息。

- 服務暴露面管理:應定期梳理并收斂對外暴露的非必要網絡服務與端口,特別是老舊系統接口。

- 無線網絡安全:確保訪客網絡與企業內網之間有足夠強度的隔離措施,并考慮對訪客網絡進行行為監控與流量審計。

- 安全意識:提醒員工在公共場合謹慎討論工作,防止社交工程學攻擊利用“近源”收集的信息。

五、

本次測試案例表明,即使是一臺普通的智能手機,在“近源”條件下,也能對企業的外圍防御進行有效的探測與淺層評估。這警示我們,網絡安全防御需要從邊界延伸到物理周邊,并持續關注暴露在外的每一個服務端點。定期開展授權范圍內的近源滲透測試,是發現此類“燈下黑”風險的有效手段。必須再次強調,所有安全測試都必須獲得明確授權,并在法律與道德框架內進行,做到“點到為止”,以幫助加固防御而非破壞。